Equilibrar as necessidades de produtividade dos funcionários com a segurança corporativa começa com a proteção de identidades. Já faz um bom tempo em que os usuários acessavam recursos corporativos por trás de um firewall usando dispositivos corporativos. Seus funcionários e parceiros usam vários dispositivos e aplicativos para o trabalho. Eles compartilham documentos com outros usuários por meio de aplicativos de produtividade na nuvem e e-mail, e alternam entre aplicativos e dispositivos pessoais e relacionados ao trabalho ao longo do dia. Isso criou um mundo de oportunidades para criminosos cibernéticos sofisticados.

Um comportamento identificado por invasores é que usuários comuns costumam usar as mesmas senhas fracas para todas as contas. Essa vulnerabilidade costuma ser o primeiro alvo de ataque que é chamado de pulverização de senhas, um método de tentar senhas comuns contra listas de contas conhecidas. Em seguida, uma senha roubada em uma organização é usada para tentar acessar outras redes. Tentativas de phishing enganam os usuários para que entreguem a senha diretamente ao invasor. O Azure AD fornece vários recursos para reduzir a probabilidade desses métodos de ataque.

Credenciais de acesso na forma de endereços de e-mail e senhas são os dois tipos de dados mais comprometidos – com 44,3% e 40%, respectivamente.

Fonte: DARKReading, novembro de 2017

Simplifique o acesso do usuário com o logon único do Azure AD

A maioria das violações de segurança em uma empresa começa com uma conta de usuário que foi comprometida, o que torna a proteção dessas contas uma prioridade crítica. Se você gerencia um ambiente híbrido, a primeira etapa é criar uma identidade exclusiva para cada usuário e torna-la comum em todos os ambientes. Por isso eu recomendo, sempre que possível, usar a sincronização de senha como seu principal método de autenticação. Se você usa os serviços de federação para autenticar usuários, ative o bloqueio de extranet. Você pode ler sobre essas e outras recomendações de segurança de identidade híbrida no passo 1 desta série.

Uma grande vantagem da implantação híbrida é que você pode configurar o SSO (Single Sign-On ou logon único). Os usuários já fazem logon nos recursos locais usando uma credencial que conhecem. O logon único do Azure AD permite que eles usem essas mesmas credenciais para acessar os recursos em nuvem, como o Office 365. Você pode então aumentar ainda mais a produtividade estendendo o logon único para incluir mais SaaS em nuvem e aplicativos locais através do Proxy do aplicativo.

Fortaleça a segurança das suas credenciais

Tem se tornado muito frequente casos onde o roubo de credenciais por meio de phishing ou ataques ou tentativas de adivinhação sejam bem sucedidos. O Azure MFA permite adicionar uma camada de segurança às suas contas. O MFA protege tudo que está sob o sistema de identidade , incluindo SaaS em nuvem e aplicativos locais publicados com o Proxy do aplicativo, diminuindo significativamente as chances de que uma identidade comprometida resulte em uma violação de segurança.

O MFA funciona exigindo que dois ou mais métodos de autenticação sejam usados:

- Algo que você saiba (geralmente uma senha).

- Algo que você tenha (um dispositivo confiável que não seja facilmente copiado, como um telefone).

- Algo que você é (biometria).

Você pode usar o plano de implantação do MFA como um guia passo a passo para guiá-lo pelo processo de implantação.

Uma das principais razões que fazem os usuários criarem senhas fracas ou comuns é porque senhas longas que exigem números, letras e caracteres especiais são difíceis de lembrar, ainda mais se precisarem ser alteradas em poucos meses. A recomendação atual é que essas regras sejam desativadas e que os usuários sejam orientados a não criarem senhas comuns. Se você for um cliente híbrido precisará implantar agentes de proteção de senha do Azure AD no local para habilitar esse recurso. A proteção de senha do Azure AD impede que os usuários escolham senhas comuns e senhas personalizadas que você configura. Se você implantar a sincronização de senha como um método de autenticação principal ou de backup, você terá acesso a um relatório de credenciais de usuários que vazaram para a dark web.

Melhor ainda, afaste-se completamente das senhas. Uma das razões pelas quais as senhas são frequentemente roubadas é que elas funcionam em qualquer lugar. O Windows Hello permite que os usuários configurem a autenticação do dispositivo usando um PIN ou biometria, como um scanner de impressão digital ou reconhecimento de rosto. Essa forma de autenticação é mais fácil para os usuários porque eles não precisam se lembrar de senhas complexas, mas também é mais segura porque o método de autenticação está vinculado ao dispositivo. Um invasor teria que ganhar a posse do dispositivo e a biometria ou o PIN para comprometer sua rede.

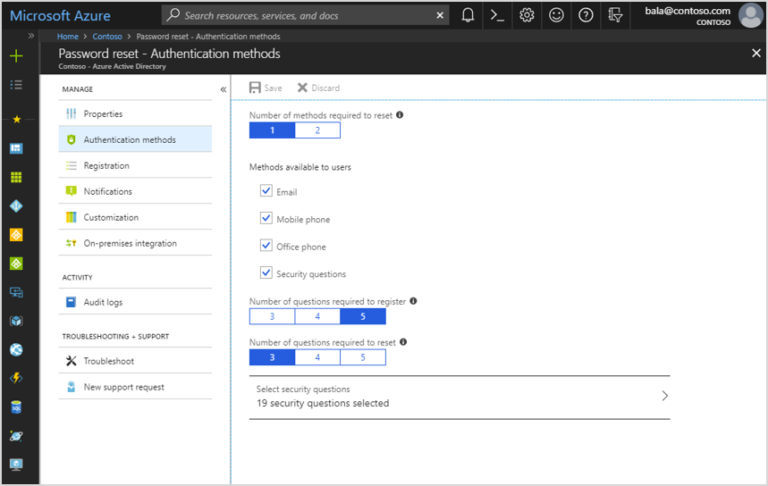

Aumente a produtividade com o autoatendimento

O portal de autoatendimento do Azure permite que você reverta tarefas comuns para os usuários, economizando tempo no suporte técnico sem aumentar os riscos. A redefinição de senha de auto-atendimento do Azure AD (SSPR) oferece um meio simples para os usuários redefinirem suas senhas ou desbloquearem contas sem a intervenção do administrador. Você também pode dar aos usuários a capacidade de gerenciar grupos usando grupos de segurança do Azure AD e grupos do Office 365. Conhecido como gerenciamento de grupo de autoatendimento, esse recurso permite que os proprietários de grupos que não possuem uma função administrativa criem e gerenciem grupos sem depender dos administradores para lidar com suas solicitações. Permitir que os usuários redefinam suas próprias senhas e gerenciem grupos faz com que eles voltem rapidamente ao trabalho produtivo, reduzindo os custos de suporte técnico.

Você pode usar o plano de implantação do SSPR como um guia passo a passo para guiá-lo pelo processo de implementação.

Não deixe de conferir a próxima postagem da série, “Passo 3. Proteja a identidade”. Nesta postagem, vamos nos aprofundar nas proteções adicionais que você pode aplicar às suas identidades para garantir que apenas pessoas autorizadas acessem os dados e aplicativos apropriados.

Até lá,

Força e honra!