Configure a Sincronização de Hash de Senha como seu método primário de autenticação sempre que for possível

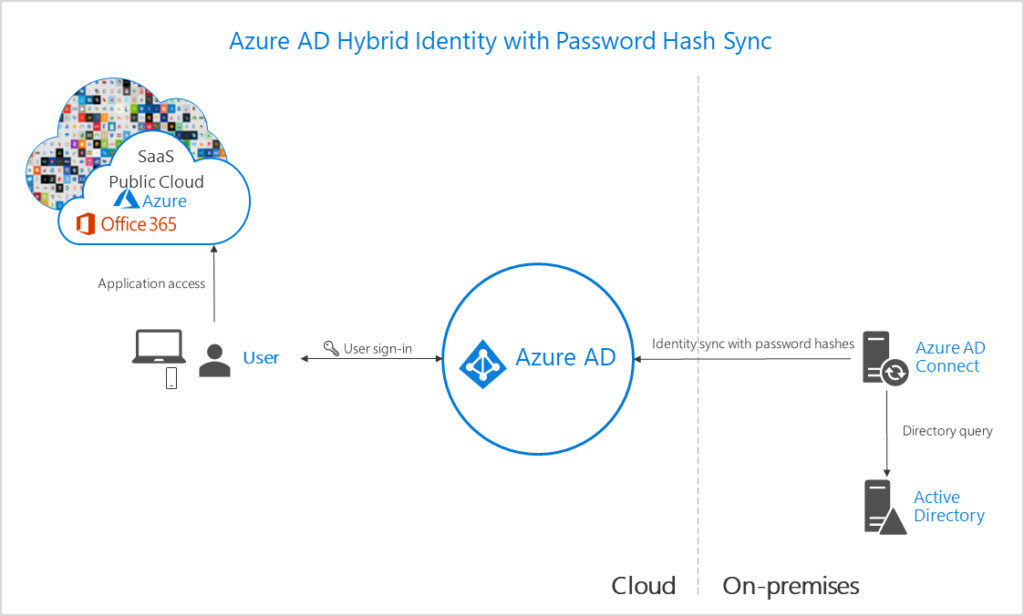

O Azure AD Connect permite que os usuários acessem recursos locais incluindo o Azure, Office 365 e aplicativos SaaS integrados ao Azure AD usando uma única identidade. Ele usa o Active Directory local como autoridade para que você possa usar sua própria política de senha e o Azure AD Connect oferece visibilidade dos tipo de aplicativos e identidades que estão acessando os recursos da sua empresa. Se você escolher o Azure AD Connect a Microsoft recomenda que você habilite a sincronização de hash senha como seu método de autenticação primário. A sincronização de hash sincroniza o hash da senha em seu Active Directory local para o Azure AD. Isso permite que a autenticação possa ocorrer na nuvem sem a dependência de uma conectividade ativa com o Active Directory local, simplificando o processo de implantação. Permite também que você tire proveito do Azure AD Identity Protection, que alertará se alguma das credenciais da sua organização estiver em uso na dark web, por exemplo.

Ative a sincronização de senha como um backup durante interrupções de conectividade com o ambiente local

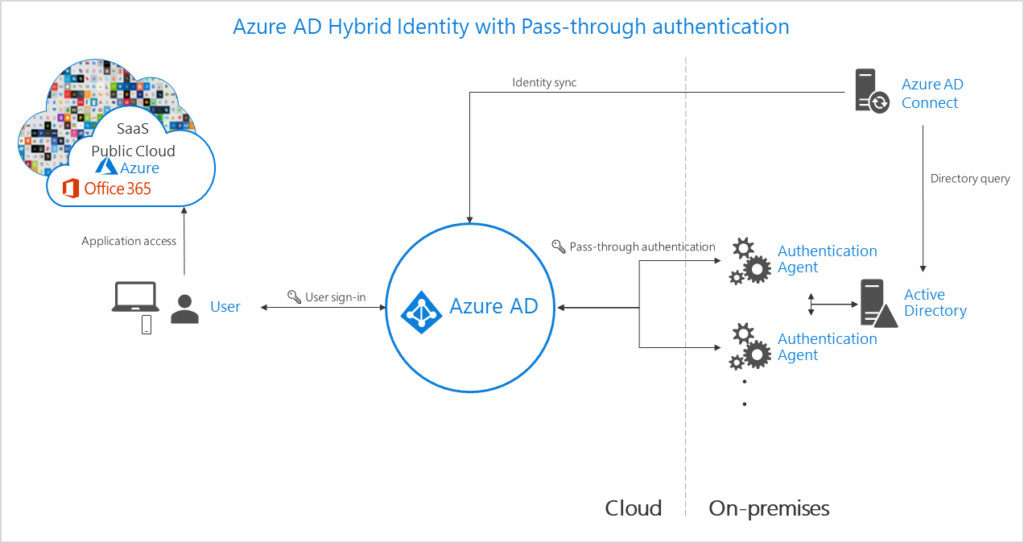

Se os seus requisitos de autenticação não forem suportados nativamente pela sincronização de senha, outra opção disponível no Azure AD Connect é a autenticação de passagem (Pass-Through Autentication). A autenticação de passagem fornece uma validação de senha simples para os serviços de autenticação do Azure AD usando um agente de software que é executado em um ou mais servidores locais. Como a autenticação de passagem depende de sua infraestrutura local, seus usuários podem perder o acesso a recursos de nuvem conectados ao Active Directory e a recursos locais se o ambiente local ficar inativo. Para limitar o tempo de inatividade do usuário e a perda de produtividade, recomendamos que você configure a sincronização de senha como um backup. Isso permite que seus usuários entrem e acessem os recursos da nuvem durante uma interrupção no local.

Se você implantar a sincronização de senha como seu método de autenticação principal ou como um backup durante interrupções no local, você pode usar o Plano de implantação do AD FS (Serviços de Federação do Active Directory) para sincronização de hash da senha como um guia passo a passo para orientá-lo através do processo de implantação.

Implemente o bloqueio de extranet se você usar o AD FS

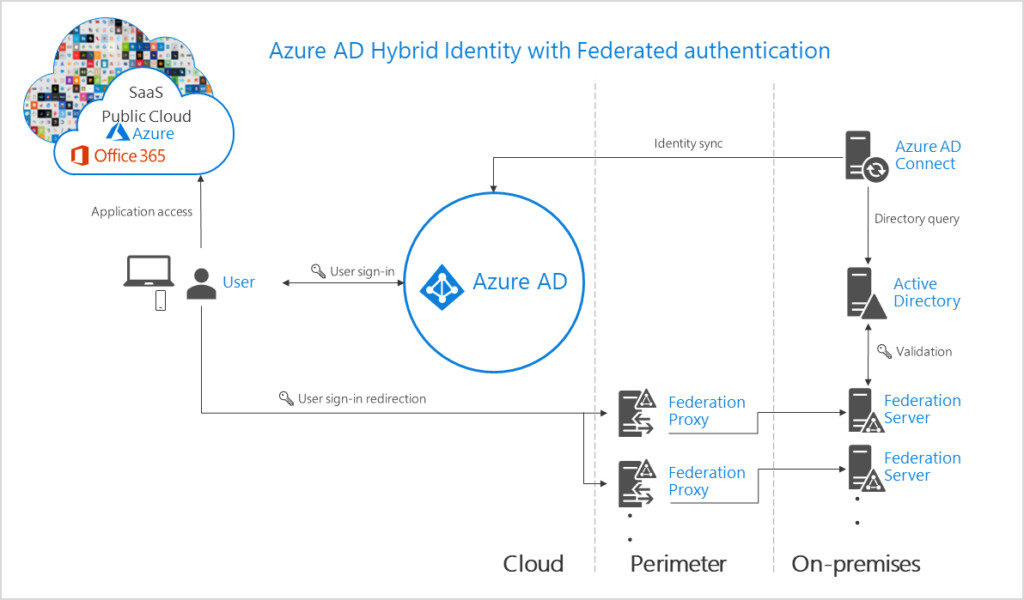

O AD FS pode ser a escolha certa se sua organização exigir autenticação no local ou se você já tiver investido em serviços de federação. Os serviços de federação autenticam usuários e se conectam à nuvem usando uma estrutura local que pode exigir vários servidores. Para garantir que seus usuários e dados estejam os mais seguros possíveis, recomendamos duas etapas adicionais.

Primeiro, ative a sincronização de hash de senha como um método de autenticação de backup para obter acesso ao Azure AD Identity Protection e minimizar as interrupções se ocorrer uma falha. Em segundo lugar, recomendo que você implante o bloqueio de extranet. O bloqueio de extranet protege contra ataques de força bruta que direcionados ao AD FS, impedindo que os usuários sejam bloqueados no Active Directory. Se você estiver usando o AD FS em execução no Windows Server 2016, configure o bloqueio inteligente da extranet. Para o AD FS em execução no Windows Server 2012 R2, você precisa ativar a proteção de bloqueio de extranet.

Não deixe de conferir a próxima postagem no blog, “Passo 2. Gerencie a autenticação” para proteger o acesso. Neste post, vou aprofundar mais nas proteções adicionais que você pode aplicar às suas identidades para garantir que apenas pessoas autorizadas acessem os dados e apps.

Até lá,

Força e honra!